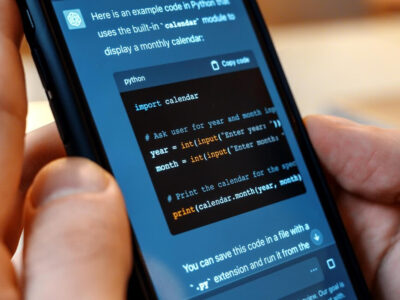

Pour la plupart des entreprises, les smartphones et les tablettes sont déjà devenus des meubles de bureau ordinaires, gazouillant et bourdonnant à côté de l’ordinateur d’un employé. Dans le cadre d’un protocole de travail appelé BYOD, ou «Bring Your Own Device» (apportez votre propre appareil), les employés emportent leur propre technologie au bureau et l’utilisent pour accomplir leurs tâches. Le BYOD est déjà très répandu. Selon l’enquête de Forrester Research, 70 % des entreprises interrogées ont mis en place un programme BYOD sous une forme ou une autre. Dans ces programmes, 62 % des employés utilisent leurs propres téléphones portables pour des tâches professionnelles, 56 % utilisent des tablettes qu’ils ont achetées eux-mêmes, et 39 % apportent leurs propres ordinateurs portables.

Les smartphones et autres technologies mobiles sont déjà importants pour de nombreux employés, il est donc raisonnable de penser que leur importance va croître à l’avenir. Cela peut être une excellente chose pour une petite entreprise, mais cela peut également ouvrir certains nouveaux risques associés aux appareils mobiles appartenant aux employés. Vous trouverez ci-dessous un aperçu de l’avenir de la sécurité mobile pour les petites entreprises.

Le BYOD peut signifier moins de coûts, plus de flexibilité-et plus de risques

Bien qu’il puisse réduire les coûts, le BYOD présente au propriétaire d’une petite entreprise des défis inattendus. Lorsque tous les appareils appartiennent à l’entreprise, le propriétaire de l’entreprise peut insister pour que tous les appareils soient équipés de programmes antivirus et anti-spyware, disposent de connexions Internet sécurisées et utilisent des pares-feux pour assurer la sécurité des données de l’entreprise et des clients, et il peut vérifier que chaque appareil est protégé. Lorsque les employés utilisent leurs propres appareils, il est beaucoup plus difficile de s’assurer que chaque appareil dispose des mêmes niveaux de protection, car les employés d’un programme BYOD peuvent utiliser leur propre téléphone portable flambant neuf, la tablette d’un ami ou un ordinateur qui n’est pas sécurisé.

Ceci, bien sûr, ouvre votre réseau à des risques de sécurité, car aucun propriétaire d’entreprise ne peut exercer un contrôle total sur tous les appareils qu’un employé pourrait potentiellement utiliser. Une étude de Trend Micro a révélé que seuls 20 % des 400 millions d’appareils Android activés ont des applications de sécurité installées. Cela laisse 320 millions d’appareils ouverts aux logiciels malveillants que les criminels peuvent exploiter pour voler des informations, notamment les journaux d’appels, les messages texte, les mots de passe et même la localisation du téléphone. Cela ne tient même pas compte de la facilité avec laquelle les téléphones cellulaires peuvent être volés – ils sont impliqués dans 30 à 40 % de tous les vols et cambriolages, selon la FCC.

Le BYOD ouvre beaucoup de flexibilité et de fonds aux petites entreprises, mais il peut aussi exposer une entreprise à des risques imprévus.

Les entreprises devront gérer les appareils, les données, ou les deux

En fin de compte, les propriétaires de petites entreprises devront choisir entre la gestion des appareils des employés, la gestion de leurs données, ou une combinaison des deux.

Les entreprises devront gérer les appareils, les données ou les deux.

Gérer les appareils peut signifier forcer les employés à adopter la protection de la vie privée et des données sur leurs propres appareils, mais cela peut être presque impossible à mettre en œuvre complètement ou à suivre. Cela peut impliquer d’interdire l’utilisation d’appareils personnels pendant la journée de travail, mais c’est également irréaliste.

Une dernière option pour gérer les appareils est la fourniture d’appareils protégés. Une société appelée Blackphone a développé des smartphones cryptés que les entreprises et les particuliers peuvent utiliser pour accéder à des données privées en toute sécurité. Le BlackBerry de RIM sépare les applications et programmes personnels et professionnels sur leurs téléphones, donnant une sécurité supplémentaire aux applications professionnelles. Secusmart a même donné à la chancelière allemande Angela Merkel une version musclée du BlackBerry Z10 qui, selon eux, n’a pas pu être craquée par la NSA.

Il s’agit d’un système de sécurité pour les entreprises.

Bien sûr, ces options reposent sur un niveau de coopération des employés qui n’est pas toujours raisonnable. Au lieu de cela, les employeurs peuvent choisir de gérer leurs données. Après tout, ils peuvent mettre en place des mesures de sécurité strictes qui permettent aux employés d’accéder aux données de l’entreprise de n’importe où, tout en protégeant les données elles-mêmes contre les criminels ou les espions de l’entreprise.

C’est ce qu’on appelle l’informatique mobile.

C’est ce qu’on appelle la gestion des applications mobiles (MAM). Avec le MAM, les entreprises peuvent contrôler le niveau de cryptage et d’accès dont disposent les employés à tout moment. Elles peuvent créer des niveaux d’autorisation qui permettent aux employés d’accéder uniquement aux informations dont ils ont besoin avec chaque appareil. Certaines applis MAM peuvent même créer des téléphones virtuels entiers sur les appareils des employés, ce qui leur permet d’accéder aux données et de stocker les coordonnées dans un dossier sécurisé et crypté sur leur propre appareil.

Il est possible de créer des téléphones virtuels entiers sur les appareils des employés.

Quelle que soit la méthode employée par les employeurs, ils devront également protéger les appareils utilisés par leurs employés. Cela implique généralement de suivre, d’éteindre ou de retrouver un appareil perdu ou volé. Il peut s’agir de demander aux employés d’adopter l’authentification par mot de passe en deux étapes, ou des applications comme Google Authenticator.

Chaque grande plateforme de smartphone permet aux utilisateurs d’éteindre à distance un appareil manquant. L’iCloud permet aux utilisateurs d’iPhone d’effacer leurs téléphones à distance. Android Lost et BlackBerry Protect font de même pour les utilisateurs d’Android et de BlackBerry, respectivement. Les utilisateurs de Windows Phone doivent se connecter au site Web de Windows Phone, mais ils peuvent également éteindre leur téléphone. Et au cas où toutes les solutions technologiques échouent, TechTagger permet aux propriétaires d’appareils de mettre des codes QR uniques sur leurs appareils, de sorte que si l’un d’eux est perdu, la personne qui le trouve peut alerter les propriétaires sans avoir accès aux informations d’identification personnelle.

Que nous réserve l’avenir

L’avenir de la sécurité mobile nécessitera des ajustements dans tous les départements d’une petite entreprise. Les professionnels de l’informatique doivent concentrer leurs efforts de sécurité sur les infrastructures sans fil, les services sans fil et d’autres processus de sécurité pour les appareils mobiles. Les responsables doivent adopter des applications SaaS et basées sur le cloud qui fonctionnent sur toutes les plateformes mobiles. Les entreprises devront prévoir un budget plus important pour la technologie sans fil et moins pour la technologie fixe ou filaire.

Il y a des avantages à cela.

L’avantage de tous ces investissements et de cette budgétisation, bien sûr, est que les petites entreprises seront préparées à l’avenir de la sécurité mobile.

Commentaires